Linux/Moose蠕虫:操纵路由器“帮你玩”社交网络

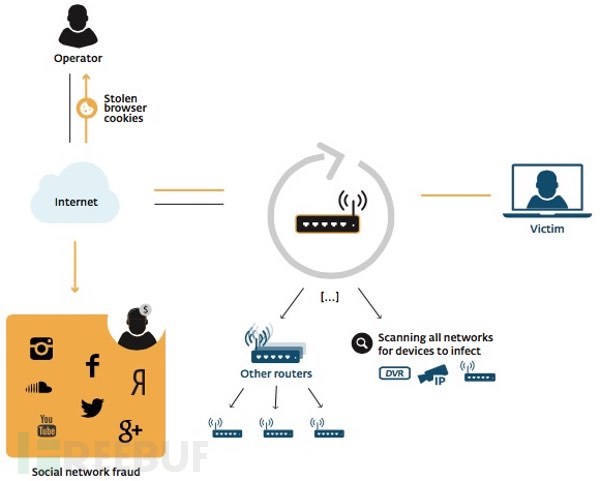

ESET的安全研究员发表了一篇技术报告,报告中详细分析了一个新的蠕虫Linux/Moose。它的攻击对象主要是调制解调器、家用路由器和其他嵌入式计算机,可将这些设备变成一个代理网络,然后创建伪造的社交账号实施欺诈行为。

该恶意程序是由Olivier Bilodeau和Thomas Dupuy发现的,它会感染基于Linux的路由器和其他基于Linux系统的设备。如果它发现有其他的恶意程序和它争夺路由器的有限资源,会将其清除,然后继续寻找下一个感染目标。

Moose蠕虫不会利用路由器上存在的任何漏洞,它只会攻击那些配置较低并且还使用弱密码登录凭证的设备。这也意味着不仅仅是路由器会感染这种蠕虫,其他的设备也可能会感染,甚至是医疗设备。

当然最受影响设备还是路由器,涉及的路由器品牌有:Actiontec、Hik Vision、Netgear、Synology、TP-Link、ZyXEL和Zhone。

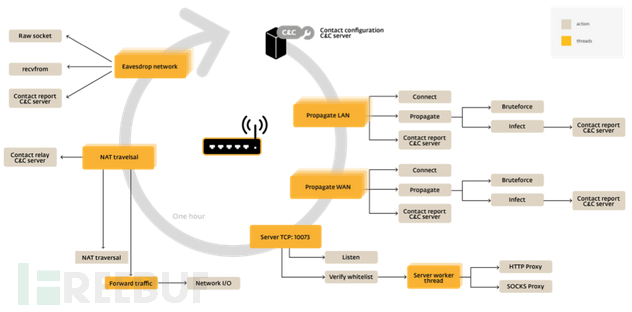

Moose蠕虫分析

下图标中列出了Moose的功能:

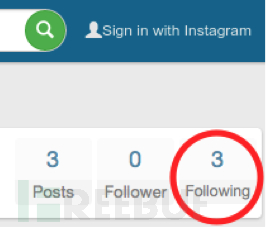

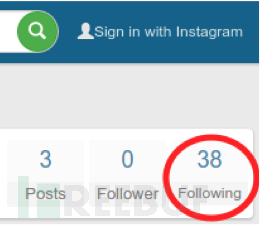

在对僵尸网络的监控中,我们发现这种恶意软件可以从热门的社交网站中窃取未经过加密的HTTP Cookies,并且还可执行各种欺诈活动……例如“关注”等。

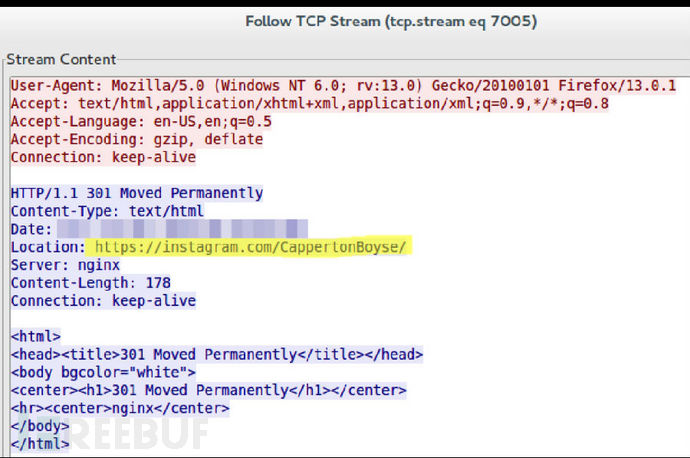

下面就是我们从恶意程序所在的代理服务器上抓取的HTTP请求:

值得我们研究的是服务器更新机制是怎样和HTTPS进行连接的。但是它几乎所有的流量都是通过HTTPS进行加密,所以我们没办法看到攻击者执行的具体操作。

通过使用HTTPS通信中TLS握手的证书主题字段,我们可以确定目标社交网站的域名。

下图绘制出了某路由器每天向某社交网站发送的请求:

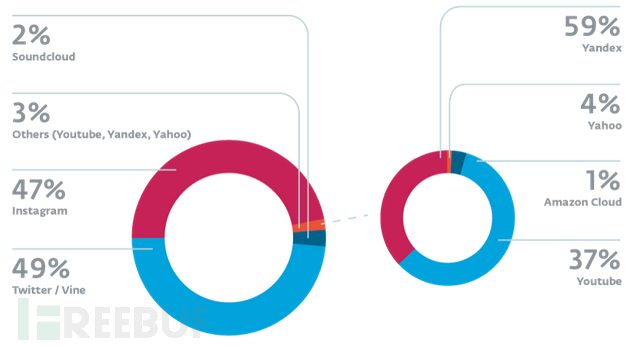

通过对一个被感染主机长达一个月的监视,我们发现它的流量主要会流向下面的社交网站:

Fotki (Yandex) Instagram (Facebook) Live (Microsoft) Soundcloud Twitter Vine Yahoo Youtube (Google)

从下图中可以看出最易成为目标的社交网站是twitter、instagram、soundcloud。

在分析时,我们经常问自己:难道他们付出了那么大的努力就是为了连接到社交网络?当然不排除说,关注、点赞、阅读量等还是有一定的市场的。所以攻击者也可能是为了赚钱更多的阅读量或者关注度而开发的这个病毒。

Moose蠕虫还能劫持路由器的DNS,将DNS请求路由到一个恶意服务器,窃取未加密的社交媒体cookies,然后再用cookies去关注虚假账户。

研究者们已经将该恶意程序的研究代码全部公开了,详见github。

防御措施

如果受害者发现其设备感染了这一病毒,应重启受害者设备,然后尽快的更改密码。然而需要注意的是,攻击者还是可以通过已知的受害者访问凭证访问受害系统,因为恶意程序已经知道了目标系统的IP地址,并且他们还有很多的方法访问受感染系统的交互式控制平台。他们很可能会人为的访问,这也就意味着系统会被进一步的感染,比如说永久修改固件。对此用户最好将设备恢复出厂设置,固件升级,重装系统,修改密码。

即使你的设备没有联网,也要更改默认密码。如果可以的话,禁用telnet登录,使用SSH。确保你的路由器不能通过22(SSH)、23(Telnet)、80(HTTP)、443(HTTPS)网络端口进行访问。如果你不知道如何测试你的设备有没有连接这些端口,你可以使用ShieldsUP service from GRC.com的“常用端口”对系统进行扫描,以确保上述的几个端口是关闭的。

- 文章作者: 福州军威计算机技术有限公司

军威网络是福州最专业的电脑维修公司,专业承接福州电脑维修、上门维修、IT外包、企业电脑包年维护、局域网网络布线、网吧承包等相关维修服务。

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出处 、作者信息和声明。否则将追究法律责任。

TAG:

|

评论加载中...

|